.png)

Zašto backup nije isto što i oporavak

Svaka moderna organizacija svjesna je važnosti sigurnosnih kopija podataka (backup), ali često se previdi da sam backup nije jednak potpunom oporavku poslovanja nakon incidenta. Prema Gartneru, prosječni trošak jedne minute zastoja sustava iznosi oko 6.000 USD za veliku tvrtku, a čak 60% malih poduzeća se zatvori u roku od šest mjeseci nakon ozbiljnog kibernetičkog napada.

Unatoč tome, pojmovi backup i oporavak (disaster recovery) često se miješaju kao sinonimi, iako među njima postoje velike razlike. U nastavku objašnjavamo što svaki od tih pojmova znači, gdje organizacije griješe oslanjajući se isključivo na backup, te kako uspostaviti cjelovitu strategiju oporavka u skladu s direktivom NIS2 i dobrim praksama.

Backup vs. oporavak - u čemu je razlika?

Backup označava postupak izrade duplicirane kopije podataka i njezina pohranjivanja na sigurnu lokaciju (npr. drugi poslužitelj, disk ili oblak). Svrha backupa jest da se ti podaci mogu povratiti u slučaju neočekivanih problema - bilo zbog kvara hardvera, softverske greške ili napada, pod uvjetom da je kopija aktualna i ispravna. Drugim riječima, backup je jednostavno kopiranje i čuvanje podataka za crne dane.

Nasuprot tome, oporavak (disaster recovery) podrazumijeva širi proces vraćanja cijelog sustava i poslovnih funkcija u normalu nakon incidenta. Oporavak poslovanja uključuje ponovno uspostavljanje funkcionalnog stanja sustava kakvo je bilo prije događaja - od povrata podataka iz backup-a, preko pokretanja ključnih aplikacija i infrastrukture, do svih koordiniranih aktivnosti prije, tijekom i nakon incidenta.

Važno je naglasiti da backup predstavlja samo jedan dio složenog procesa oporavka. Jednostavno rečeno - backup je kopija podataka, dok je plan oporavka cjelovita strategija koja osigurava povratak ne samo podataka, već i cijelog IT sustava i poslovnih procesa. Backup nam daje što ćemo vratiti, ali oporavak definira kako, tko i koliko brzo ćemo vratiti poslovanje u normalu.

Zašto samo backup nije dovoljan?

Mnoge organizacije steknu lažan osjećaj sigurnosti jer imaju implementirano backup rješenje. Međutim, imati backup ne znači da ste operativno spremni za ozbiljan incident. U nastavku su najčešće zablude i propusti zbog kojih backup sam posebi nije dovoljan za oporavak:

- Backup se ne testira redovito: Najveći razlog zašto žrtve ransomwarea nerijetko plaćaju otkupninu čak i kad imaju sigurnosne kopije jest to što nikad unaprijed nisu isprobale koliko bi dugo trajao povrat podataka iz backupa. Tvrtke često otkriju da imaju ogromne količine podataka za obnovu, pa preuzimanje te kopije preko mreže može potrajati tjednima. Bez provjere procesa restore-a, ne znaju mogu li ispuniti zahtjevane rokove oporavka. Rezultat je da se, pod pritiskom vremena, odlučuju na očajničke poteze umjesto da se oslone na neprovjerene kopije.

- Backup nije izoliran od napada: Napredni kibernetički napadi, posebice ransomware, ciljano napadaju i vaše backup sustave. Čak 75% kompanija pogođenih ransomwareom imalo je kompromitirane i backup poslužitelje ili repozitorije, što je znatno otežalo povrat podataka. Nije dovoljno samo napraviti kopiju - potrebno ju je čuvati na način da je napadač ne može dohvatiti. U suprotnom, ransomware će enkripcijom onesposobiti i vaše backup-ove, ostavljajući vas bez izlaza i s višemilijunskim ucjenama.

- Nisu definirani ciljevi oporavka (RTO/RPO): Backup rješenja često se uvode bez jasnih ciljeva o tome koliko brz povratak sustava trebamo (RTO) i koliko podataka smijemo izgubiti (RPO). Svaka tvrtka želi što kraći prekid rada i što manji gubitak podataka, ali to dolazi s troškovima. Ako niste odredili ciljno vrijeme oporavka (npr. 24 sata) i ciljnu točku oporavka (npr. zadnji backup ne stariji od 1 sata), možda ćete naknadno shvatiti da vaši postojeći backupi ne ispunjavaju potrebe poslovanja. Bez tih parametara, teško je procijeniti je li “dovoljno imati backup” za vaše kritične sustave.

- Backup štiti podatke, ali ne i cijeli sustav: Zamislite kvar poslužitelja, pregori vam server ili dođe do ozbiljnog hardverskog kvara. Ako ste radili backup samo pojedinih baza i datoteka, nakon nabave novog servera morat ćete ispočetka instalirati operativni sustav, aplikacije i postavke prije nego što uopće vratite podatke. To može potrajati danima - primjerice, ne možete otvoriti ni Word dokument dok se ponovno ne instalira Office paket, a treba ponovno podesiti korisničke račune, prava pristupa, mrežne postavke i dr.. Drugim riječima, poslovanje stoji iako vi imate podatke na backupu. Ovaj jaz se premošćuje disaster recovery planom: ako ste npr. imali backup čitavog servera (image), nakon popravka ili zamjene hardwarea odmah ćete imati spreman cijeli sustav - operativni sustav i sve aplikacije bit će već instalirani i konfigurirani. Bez takvog holističkog pristupa, backup pruža oporučnu kopiju podataka, ali ne i brz povratak u operativno stanje.

- Backup ne rješava sve vrste incidenata: Treba imati na umu da neke krizne situacije backup sam ne može riješiti. Primjerice, kod povrede podataka (data breach) napadač može ukrasti povjerljive informacije - sigurnosna kopija će vam pomoći da povratite obrisane podatke, ali neće spriječiti curenje ukradenih informacija u javnost niti pravne posljedice. Slično tome, ako je sustav kompromitiran (npr. malware ili insider prijetnja), puko vraćanje podataka iz backupa bez temeljite forenzike i sanacije može vratiti i skrivene prijetnje natrag u sustav. Oporavak zahtijeva da se sustav prvo osigura i “očisti”, koordinirano zaustavi napad, pa tek onda sigurno vrate podaci. Backup je nužan za kontinuitet, ali je daleko od cjelokupnog rješenja.

Primjeri iz prakse

Kombinacija navedenih propusta često dovodi do bolnih lekcija. Evo tri kratka primjera koja ilustriraju razliku između pukog posjedovanja backup kopija i stvarne sposobnosti oporavka:

Ransomware napad

Ransomware je školski primjer zašto backup nije jednako oporavak. Jedna srednja europska tvrtka bila je žrtva napada gdje su kriminalci enkriptirali sve produkcijske podatke, ali i povezan backup server. Tvrtka je imala redovite sigurnosne kopije, no one su bile pohranjene na mreži dostupnoj napadaču, pa su i one šifrirane. Suočeni s paraliziranim poslovanjem, menadžment je shvatio da obnova sustava “iz nule” traje tjednima, što si nisu mogli priuštiti. Nisu bili jedini u takvoj situaciji, istraživanje pokazuje da 82% organizacija pogođenih ransomwareom nije uspjelo pravovremeno oporaviti punu operativnost unatoč tome što su imale nekakav backup, a prosječni povratak na normalno poslovanje trajao je tri tjedna.

Ovaj primjer naglašava koliko je važno imati izolirane, provjerene backup kopije i plan kako brzo osposobiti sustave, umjesto da se slijepo vjeruje kako “imamo backup, sve je u redu”.

Kvar ključnog sustava

Kritični poslužitelj tvrtke otkazuje zbog kvara matične ploče. IT tim ima backup podataka s tog servera na eksternom disku. Međutim,vraćanje podataka nije jedini korak, nakon što je nabavljen novi poslužitelj, trebalo je instalirati operativni sustav, baze podataka, aplikacije i konfiguracije. Sve licence za softver trebalo je pronaći i ponovno aktivirati; određene specifične postavke (korisnički nalozi, skripte, planirani zadaci) morale su se rekonfigurirati ručno. Za sve to vrijeme, zaposlenici nisu mogli koristiti sustav. Da je tvrtka imala cjeloviti plan oporavka, s definiranim postupkom i možda snapshotom cijelog sustava, mogla je izbjeći duge prekide. Primjerice, backup čitavog servera (tzv. bare-metal backup) omogućio bi da se na novom hardwareu sustav digne u roku od nekoliko sati sa svim programima i podacima, umjesto više dnevnog rebuildanja okoline.

Ovaj primjer pokazuje da vrijeme oporavka dramatično ovisi o tome što ste sve backupirali i kako ste pripremljeni za povratak u produkciju.

Povreda podataka (data breach)

Tvrtka je pretrpjela kibernetičku napad u kojoj je napadač eksfiltrirao osjetljive podatke (poput osobnih podataka klijenata) i zatim obrisao neke baze. Zahvaljujući dobrim backup navikama, tvrtka je uspjela vrlo brzo obnoviti obrisane baze i tehnološki se oporaviti. No, poslovni oporavak bio je daleko od završenog - istinska kriza tek je slijedila: curenje povjerljivih podataka u javnost. Reputacijska šteta i potencijalne regulatorne kazne (primjerice po GDPR-u) predstavljale su udarac od kojeg se nije lako “oporaviti”.

Ovaj primjer ističe da oporavak podrazumijeva i upravljanje posljedicama incidenta: komunikaciju s klijentima i medijima, pravne korake, jačanje sigurnosti kako bi se vratilo povjerenje. Backup vam ne može vratiti povjerenje klijenata niti izbrisati povjerljive informacije s interneta. Zato plan oporavka mora obuhvaćati više od IT-a, uključujući i krizno komuniciranje, pravne protokole i druge aspekte kontinuiteta poslovanja.

NIS2 direktiva - oporavak i otpornost kao obveza

Europska NIS2 direktiva podigla je ljestvicu kibernetičke sigurnosti i otpornosti poslovanja. NIS2 se primjenjuje na širok spektar ključnih i važnih sektora, od financija i energetike do digitalne infrastrukture, namećući im obvezu usvajanja minimalnih sigurnosnih mjera. Jedan od četiri stupa ovih mjera je upravo kontinuitet poslovanja, što uključuje upravljanje backup-om i plan oporavka od katastrofe. Drugim riječima, organizacije moraju razviti strategije brzog oporavka nakon cyber-napada, pri čemu se posebno naglašava usvajanje modernih rješenja poput cloud backup-a i geografskog razdvajanja podataka.

Prema članku 21. NIS2, od obveznika se traži da formalno implementiraju politike i mjere za kontinuitet poslovanja, što znači da sigurnosne kopije i planovi oporavka više nisu samo IT najbolje prakse, već zakonska obveza. U hrvatskom Zakonu o kibernetičkoj sigurnosti (usklađenom s NIS2) eksplicitno se navodi potreba izrade backup kopija, disperzije kopija na različitim lokacijama te uspostave sekundarne lokacije za oporavak (DR lokacija). Neispunjavanje tih zahtjeva može rezultirati ne samo produženim prekidima poslovanja, nego i regulatornim sankcijama.

Važno je istaknuti da NIS2 promiče cjelokupnu otpornost - ne radi se samo o zaštiti podataka, već i o sposobnosti održavanja ili brzog obnavljanja ključnih usluga unatoč incidentu. To uključuje i pravovremeno izvještavanje o incidentima, kao i pouzdanu komunikaciju u kriznim situacijama. Dok su standardi poput ISO 27001 i ISO 22301 i ranije sugerirali nužnost backup-a i planiranja kontinuiteta, NIS2 sve to podiže na višu razinu obveznosti. U praksi, organizacije sada moraju dokazati da imaju ne samo tehničku mogućnost backupiranja podataka, već i operativnu spremnost da se u definiranom roku vrate na noge. NIS2, dakle, zatvara rupu u kojoj se kompanije oslanjaju samo na backup, traži otpornost, što podrazumijeva preventivu, detekciju i posebno oporavak.

Ključni elementi dobre strategije oporavka

Razlika između preživljavanja incidenta s minimalnim posljedicama i dugotrajnog zastoja često leži u kvaliteti plana oporavka. Dobro osmišljena strategija oporavka od katastrofe (Disaster Recovery plan) obuhvaća nekoliko ključnih elemenata:

- Ciljevi oporavka (RTO i RPO): Definirajte koliko brzo morate obnoviti sustave i koliko gubitka podataka možete tolerirati. Recovery Time Objective (RTO) označava ciljno vrijeme oporavka npr. maksimalno 24 sata zastoja. Recovery Point Objective (RPO) označava ciljnu točku oporavka podataka npr. backup ne stariji od 4 sata (toliko podataka smijemo izgubiti). Što su RTO i RPO kraći, to će tvrtka pretrpjeti kraći prekid poslovanja i manji gubitak podataka. Naravno, svaki sat manje RTO-a ili svaki megabajt manje gubitka znači veća ulaganja, pa je potrebno prioritizirati: kritični sustavi trebaju najstrože RTO/RPO ciljeve, dok manje bitni mogu imati dulje tolerancije. Jasno definirani RTO/RPO za sve ključne procese temelj su planiranja adekvatnih rješenja (backup učestalosti, redundancije sustava, itd.).

- Redovito testiranje i simulacije: Plan koji nije testiran zapravo je samo teorija na papiru. Ključno je provoditi redovite provjere - primjerice kvartalne ili barem godišnje, gdje ćete simulirati scenarije oporavka. To uključuje testno vraćanje podataka iz backupa, provjeru funkcionalnosti sustava nakon obnove, kao i “tabletop” vježbe prolaska kroz procedure s odgovornim timovima. Tijekom tih testova često isplivaju slabe točke: možda otkrijete da vam obnova baze traje 48 sati, ili da određena aplikacija ne radi ispravno na rezervnoj lokaciji. Takve se stvari bolje otkriti unaprijed nego usred stvarne krize. Plan oporavka treba ažurirati nakon svakog testiranja, implementirati poboljšanja i otkloniti uočene propuste. Kao što savjetuje praksa, u planu oporavka treba precizno isplanirati backup i oporavak te testirati plan u vlastitom okruženju kako biste bili sigurni da zaista funkcionira.

- Jasne uloge i odgovornosti: Kaos tijekom incidenta često nastane ako nije jasno tko za što odgovara. Dobra strategija oporavka definira DR tim, osobe i njihove uloge u slučaju katastrofe. Treba unaprijed odrediti tko odlučuje kada proglasiti katastrofu i aktivirati DR plan, tko je tehnički voditelj oporavka, tko koordinira koje sustave, a tko komunicira s upravom i korisnicima. Izrada detaljnog plana odgovornosti dio je svakog ozbiljnog DR plana. Također, osigurajte potrebne kontakte i ovlasti: popis važnih brojeva (npr. dobavljača opreme, ključnih klijenata, cyber forenzičkih stručnjaka) i pristup potrebnim lozinkama/ključevima na sigurnom mjestu. Kada svi znaju svoju ulogu i zadatke, oporavak teče puno koordiniranije, bez gubljenja vremena na konfuziju i dvostruki rad.

- Komunikacijski plan: Informacijska blokada ili neusklađena komunikacija može pogoršati kriznu situaciju. Zato je dio strategije oporavka i plan komunikacije u izvanrednim situacijama. Interno, potrebno je definirati kako će se informirati zaposlenici o stanju (npr. putem alternativnih kanala ako je e-mail sustav pao) i tko donosi odluke o porukama. Eksterno, treba razraditi komunikaciju prema klijentima, partnerima i eventualno medijima. Primjerice, ako web aplikacija za korisnike nije dostupna, imate li pripremljenu objavu ili call-centar skriptu? Transparentnost i pravovremeno obavještavanje mogu ublažiti narušavanje reputacije, klijenti će prije razumjeti kratkotrajne probleme ako čuju što se događa i da se radi na rješenju. U suprotnom, prijeti gubitak povjerenja. Komunikacijski plan osigurava da se tijekom oporavka prava informacija dostavi pravim ljudima u pravo vrijeme, čime se smanjuje panika i održava povjerenje, što je ključni dio poslovnog oporavka.

Savjeti kako postići operativnu spremnost (a ne samo backup)

Kako prijeći iz faze “Imamo backup, valjda smo sigurni” u fazu “Spremni smo za svaki scenarij”? U nastavku slijedi nekoliko praktičnih savjeta kako zatvoriti jaz između postojećih backup rješenja i stvarne operativne spremnosti za oporavak:

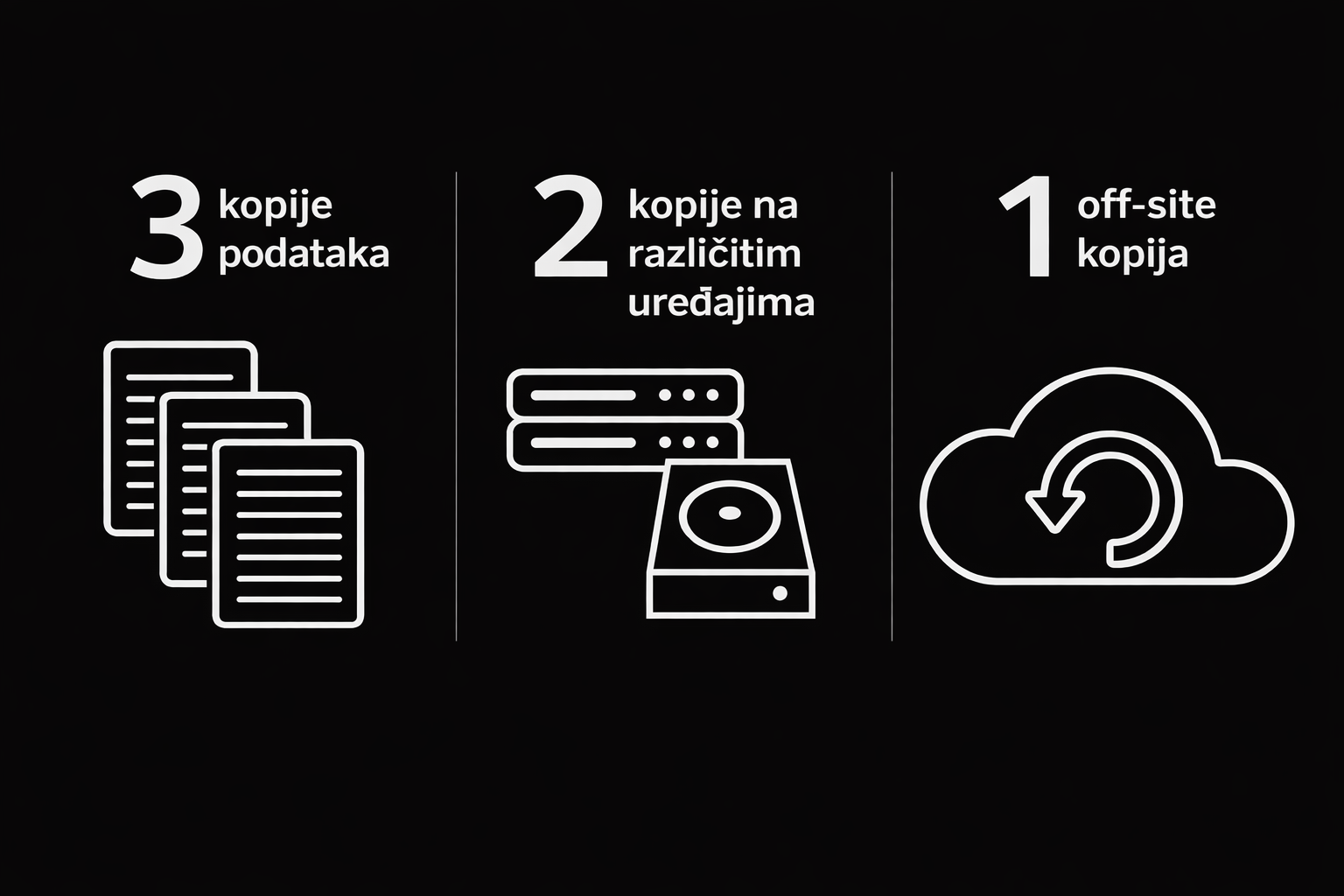

- To znači imati tri kopije podataka, na najmanje dvije različite vrste medija, od čega je barem jedna kopija off-site, izvan primarne lokacije (npr. u oblaku ili udaljenom podatkovnom centru). Ovakva strategija osigurava da jedan incident ne uništi sve kopije. Primjerice, redovni backup držite lokalno za brzi restore, drugu kopiju na udaljenoj lokaciji za slučaj elementarne nepogode u sjedištu, a treću na neizbrisivom (immutable) skladištu podataka. Višestruke, geografski odvojene kopije jamče da ćete u svakom trenutku imati ispravan set podataka za oporavak, čak i ako jedna kopija zakaže ili bude kompromitirana.

- Osigurajte “air-gap” i nepromjenjive kopije: Povezano s 3-2-1 pravilom, vodite računa da barem jedna backup kopija bude fizički ili logički odvojena od vašeg produkcijskog sustava (air-gapped). Na taj način eventualni malware koji zarazi mrežu neće moći odmah dohvatiti tu kopiju. Također razmotrite immutable backup tehnologije, kopije koje se ne mogu izbrisati ili izmijeniti tijekom određenog razdoblja. Time ćete napadačima dodatno otežati kompromitiranje vašeg posljednjeg osigurača. Primjeri prakse pokazuju da tvrtke s offline ili nepromjenjivim kopijama mnogo brže stanu na noge jer imaju čistu verziju podataka koju ransomware nije uspio zaključati.

- Formalizirajte plan i obučite tim: Izradite pisani Disaster Recovery plan koji pokriva korake prije, za vrijeme i nakon incidenta. Neka plan obuhvati sve što ste identificirali: od tehničkih procedura (npr. kako pokrenuti restore baze na drugo mjesto) do administrativnih (koga obavijestiti u menadžmentu, kako odlučiti o slanju priopćenja za javnost). Jednom kad postoji plan, educirajte zaposlene o njihovim ulogama. Redovito provodite simulacije i obuke npr. odglumite scenarij ransomware napada i prođite s timom korake oporavka. To će pomoći da svi razumiju plan i steknu rutinu reakcije. Uočene propuste u planu ili vještinama tima ispravite odmah. Zapamtite, u trenutku krize neće biti vremena čitati debele priručnike, praksa kroz simulacije učinit će reakciju gotovo automatiziranom i smirenijom.

- Integrirajte backup strategiju u širu sliku sigurnosti: Backup i oporavak trebaju biti dio vašeg ukupnog okvira upravljanja rizicima. To znači da prilikom dizajniranja sustava i sigurnosnih kontrola ugrađujete mehanizme za brži oporavak. Primjerice, vodite računa da kritični sustavi nemaju “single point of failure” (jednu točku kvara) replicirajte ključne komponente gdje je to izvedivo, čak i prije nego dođe do katastrofe. Također, planirajte kontinuirano poboljšavanje: nakon svakog incidenta (makar i malog), napravite post-incident review i provjerite je li backup/DR funkcionirao kako ste zamislili. Ako nije, prilagodite svoje procedure. Ovakav ciklus stalnog unaprjeđenja osigurava da vaša organizacija vremenom postaje sve otpornija, a ne da se oslanja na zastarjele pretpostavke.

Za kraj, vrijedi ponoviti ključnu misao, backup čuva podatke, ali samo dobar plan oporavka čuva vaše poslovanje. Nemojte dozvoliti da vas uspješno napravljena sigurnosna kopija uljulja u lažnu sigurnost. Provjerite možete li doista, u roku koji je poslovno prihvatljiv, povratiti sve kritične funkcije nakon najgoreg scenarija. Ako otkrijete razmak između onoga što jeste u stanju napraviti i onoga što biste trebali napraviti za oporavak, iskoristite savjete iznad, zatražite stručnu pomoć ako treba, i zatvorite taj jaz na vrijeme.

Na kraju dana, cilj nije samo preživjeti incident, nego i nastaviti poslovati uz minimalne posljedice, a backup je samo jedan kotačić u tom mehanizmu kojeg zovemo otpornost organizacije.

Prijava na newsletter

Budite u toku s najnovijim sigurnosnim upozorenjima, analizama i praktičnim savjetima naših stručnjaka.

.png)

.png)